Araştırmacılar, Hackerların Android'in En Son Casus Yazılımı 'Dracarys'i Nasıl Yüklediğine İlişkin Daha Fazla Ayrıntı Açıkladı

Cyble'daki araştırmacılar tarafından hazırlanan yeni bir rapor, Android'in Dracarys adlı en yeni kötü amaçlı yazılımıyla ilgili bazı benzersiz gerçekleri ortaya çıkardı.

Rapora göre, bilgisayar korsanları, özellikle Bitter APT adlı bir grup tarafından kullanılan casus yazılımı yüklemek için değiştirilmiş Signal uygulamalarını kullanıyor. Şimdiye kadar birkaç siber casusluk görevi yürütmeyi başardılar.

Ortak savunmasız hedefler de Pakistan, Birleşik Krallık, Hindistan ve Yeni Zelanda'da bulunan kullanıcılar olarak belirlendi.

Android'in bu yeni kötü amaçlı yazılımı ilk olarak Meta tarafından bu yıl için 2. Çeyrek tehdit raporunun açıklanması sırasında fark edildi ve bildirildi. Casus yazılımın kullanıcı verilerini çalma, bunları coğrafi olarak konumlandırma ve ayrıca kullanıcıların hassas ayrıntılarını daha iyi çıkarmak için mikrofon aktivasyonunu nasıl kullanma yeteneğine sahip olduğu hakkında ayrıntılı olarak burada konuştular.

Bugün bahsettiğimiz rapor, Cyble adlı önde gelen bir siber istihbarat organizasyonundan geliyor ve henüz kimsenin vurgulamadığı bazı benzersiz teknik bulgular ortaya koydu.

Dracarys ile ilgili bulgular ilk olarak, bu özel tehdidin işleyişini görmek için gerçekten derinlere inen medya kuruluşu Bleeping Computer ile özel bir şekilde açıklandı.

Meta daha önce YouTube, Telegram ve WhatsApp gibi en iyi uygulamalarla bağlantılı bir dizi bağcıklı sürümü özetlemişti. Ancak şimdi Cyble tarafından Signal ile uygulamanın yalnızca truva atlanmış bir türünün gözlemlendiği bilgisini alıyoruz.

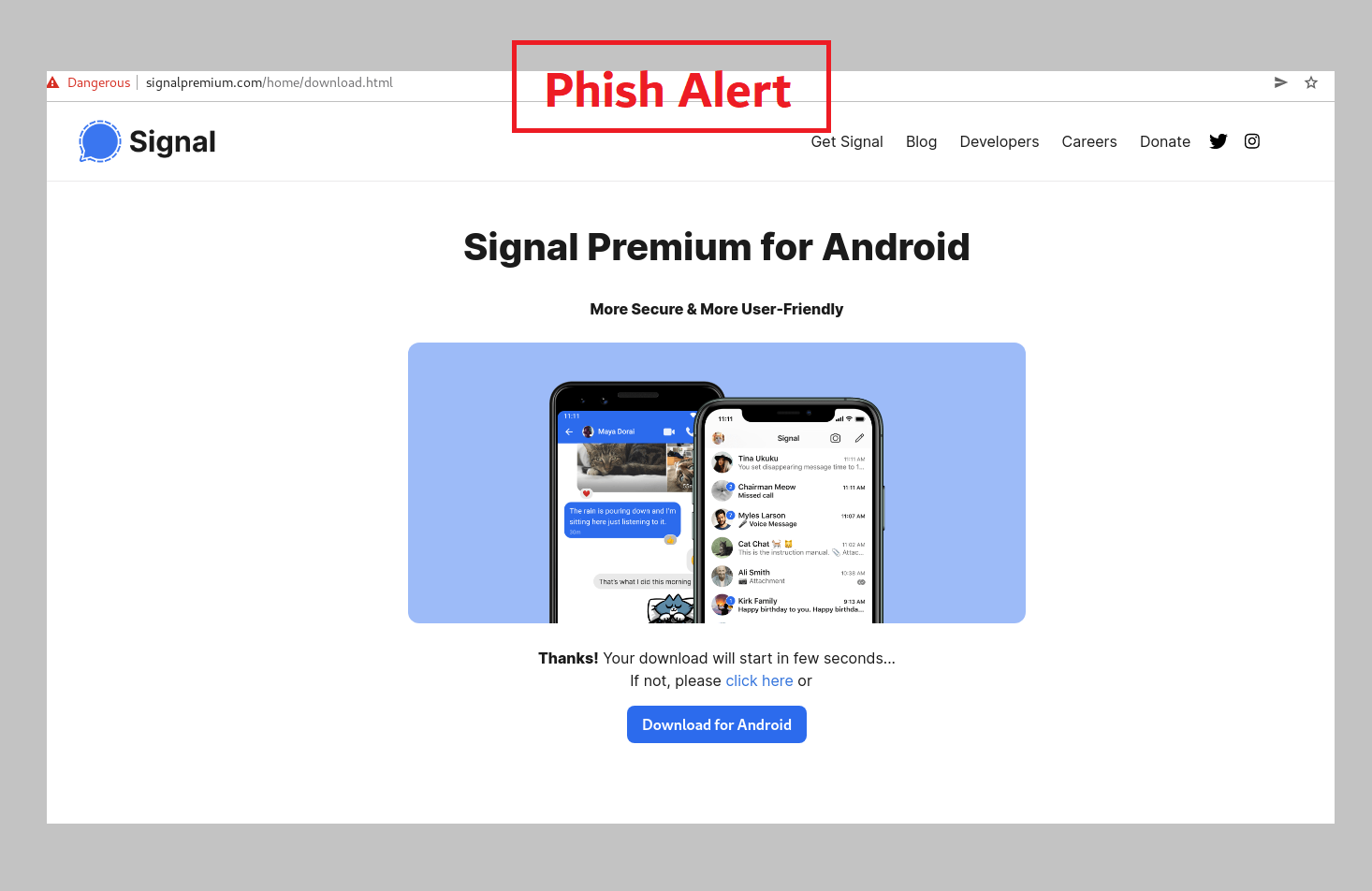

Bilgisayar korsanları, Signal uygulamasının yanlış bir şey yokmuş gibi gerçek görünmesini sağlayan kimlik avı sayfaları aracılığıyla kurbanlara saldırdı. Cyble'ın raporu sayesinde alan adından da haberdar olduk.

Signal'in buradaki en büyük dezavantajı, açık kaynak koduna sahip olmasıyla ilgiliydi, bu şekilde bilgisayar korsanları kolayca erişebilir ve aynı özelliklere ve normal işlevselliğe sahip yeni bir sürüm oluşturabilir.

Buna ek olarak, tüm çabayı bir mesajlaşma uygulaması olarak tamamlayan Dracarys kötü amaçlı yazılımı da vardı.

Uygulamanın yüklenmesinden önce kullanıcılardan kameralara, mikrofonlara, kişilere, kısa mesajlara, aramalara, konumlara ve yazma depolama alanına erişim ile ilgili izinleri istendi. Kulağa çok ve oldukça riskli bir şey gibi gelse de, sohbet uygulamalarının da aynı şeyi yapması oldukça normaldir.

Ancak tüm bunlara ek olarak, Dracarys, ek izinler için otomatik hibeler alabilmek için kullanıcıların cihazlarının Erişilebilirlik Hizmetlerini kötüye kullandığı bile görüldü. Ayrıca, uygulama kapatılsa bile arka planda çalışmaya devam edecekti.

Kullanıcı farketmeden, uygulama ile hiçbir etkileşim gerçekleştirilmemesine rağmen ekranlara tıklar.

Lansmandan sonra Dracarys, Firebase sunucularına bağlanarak verilerinizi çalacaktı. Bu şekilde, belirli bir cihazdan hangi verilerin toplanması gerektiğine dair komutlar alır.

Rapor, dahil edilen dosyalardan, kişi listelerinden, arama günlüklerinden, GPS konumlarından, SMS bilgilerinden ve indirilen uygulamalardan veri çıkardığı bilinen veri türlerinin nasıl olduğunu vurgular. Bunun dışında, cihaz ekran görüntülerini tutma, medya dosyalarını yükleme ve hatta sese erişme ve kaydetme yeteneğine de sahipti.

Artık bunun ne kadar önemli bir tehdit olduğunu bildiğimize göre, nasıl güvende kalabiliriz?

Araştırma raporu, kendilerini çok güvenli olarak pazarlayan sohbet uygulamaları yüklemeyle bağlantılı önerilere karşı dikkatli olmanın ne kadar önemli olduğunu özetliyor. Ayrıca, indirmeyi planlıyorsanız, yalnızca Play Store'u kullanın.

Ardından, uygulamayı kullanmak için verilen izinlere her zaman dikkat edin. Cihazınızın pilini ve veri kullanımını kontrol etmeyi unutmayın. Bu şekilde, hala arka planda çalışıp çalışmadığını bileceksiniz.